Ддос атака на телефон как сделать

Атаки на телефон

Атаки на телефон подразумевают под собой невозможность дозвониться другим абонентам до адресата, в силу заспамленности канала входящими вызовами. Этот способ DDoS-атаки на мобильный работает через GSM-модуль связи. При подключении устройства к глобальной сети, организовывается другой тип DDoS-атак, о котором можно почитать в этой статье.

Как проводятся DDoS-атаки на телефон

О развитии облачной телефонии вы, наверное, уже слышали. Если нет – это система, обеспечивающая подключение внутренних номеров к внешним телефонным линиям и мобильным сетям. Мощности и настройки облачной телефонии находятся на стороне провайдера, вы же можете заплатить за доступ к этому инструменту. К сожалению, им пользуются не только компании в своих Call Centers, но и хакеры. По поддельным данным они получают доступ к сервису, используют отработанные схемы и проводят ДДос на телефон.

Такая телефония имеет не один канал и не один номер, а на мобильные сети для одного номера установлен лимит входящих звонков. С помощью 10-канального транка можно заспамить мобильный любой компании, и она ничего не сможет сделать с этим сутки минимум.

Цели атак

Малый и средний бизнес, полностью завязанный на приемы заказов по телефону, в больших населенных пунктах. Именно его выбирает хакер-одиночка в качестве жертвы. К таким организациям можно отнести:

- Такси.

- Эвакуаторы.

- Пиццерии и суши, доставка еды на дом.

- Прокаты автомобилей премиум-класса.

- Элитных жриц любви.

Цель таких атак одна – шантаж и вымогательство денег. Для фирм ставят условия: оплати 10-30% от дневного заработка после суточного шантажа или он продолжится целую неделю.

Схема проведения DDoS-атак

Рассмотрим подробнее схему проведения DDoS-атаки в ознакомительных целях, чтобы понять, как это работает, и постараться от нее защититься:

- Проведение: отмена ДДос за выкуп. То есть, блокировка его работы в течение суток, чтобы бизнес терпел убытки, и восстановление связи за деньги с последующим прекращением атак.

- Принцип работы: на номер абонента поступает вызов. При поднятии трубки звонок сбрасывается, и начинается новый вызов на этот номер. При сбросе происходит перезвон. Выключение телефона и включение через время тоже не решают проблему, так как программа постоянно пытается дозвониться до адресата.

- Усиление эффекта: использование нескольких транков параллельно с постоянным дозвоном от разных номеров.

- Подготовка: злоумышленник обычно тщательно готовится к проведению таких операций. Ищет подходящее оборудование на вторичном рынке, регистрирует сим карты для интернета на документы других людей, шифрует используемое оборудование, анонимизирует свою деятельность, подключает телефонию (или покупает звонилку) и использует программы на поддельные или вымышленные данные, проводит полный анализ потенциальной жертвы (от суточного трафика на сайте до количества филиалов в других городах).

- Исполнение: через DDos-атаки различных организаций в интернете или самостоятельно, через регистрацию в облачной телефонии по поддельным документам.

- Получение оплаты: все зависит от фантазии, рисков и знания финансовой безопасности злоумышленника. Используются схемы с фиатными деньгами, криптовалютами и обменниками.

- Завершение: после получения или не получения выкупа, через пару дней DDoS-атак – прекращение деятельности и уничтожение всего оборудования (ноутбука, жесткого диска, флешки, модема, телефона).

При такой схеме есть три варианта проведения атак.

3 варианта проведения DDoS-атаки на телефон

Когда поступает звонок, при поднятии трубки может происходить следующее:

- Флуд-бот сбрасывает звонок и начинает звонить заново (способ, использованный в ознакомительной схеме).

- Абонент-жертва слышит аудиозапись, побуждающую к действию и вызову соответствующих эмоций (аудио с измененным голосом (синонимизированным) на предмет перевода средств на счет вымогателя).

- Абонент не будет слышать ничего. Пустота в эфире и постоянные звонки могут повлиять на более выразительные эмоции некоторых людей.

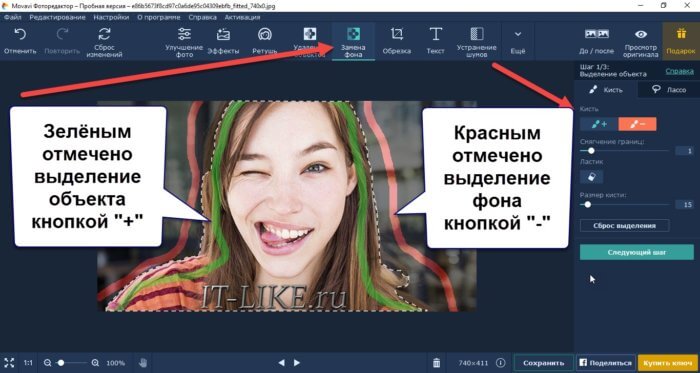

Пример облачной телефонии, ранее использовавшейся для спам-атак

Ранее, для флуд-атак использовались неприметные и развивающиеся компании облачных АТС. Например, программа Zadarma позволяла:

- Зарегистрироваться и получить 20 рублей для опробования функционала.

- В настройках найти и запустить Sip Killer.

- Применить нужные для постоянного дозвона параметры (можно дополнительно подтянуть аудиозапись с проигрыванием в трубку абонента звуком).

- Запустить SIP-звонилку.

Конечно, если сейчас эта компания уличит, что на номер производилась спам-атака, она забанит аккаунт спамера и больше не позволит со своих номеров проводить такие нападки (даже с других профилей). Это запрещается политикой компании.

Способы защиты от DDos-атак на смартфон

Если с защитой от DDoS-атак дела обстоят отлично и придумано множество действительно рабочих способов, о которых можно почитать в статье, то с защитой от атак на телефон дела обстоят хуже. Проблема в том, что если одни хакеры организовали атаку на телефон, то другие хакеры не смогут отбить эту атаку. Кроме того, при постоянном дозвоне быстрее садится аккумулятор телефона, что также негативно влияет на ситуацию.

Какие существуют средства защиты:

- Максимум, что можно сделать при дозвоне напрямую – занести номера надоедливого флуд-бота в черный список (заблокировать).

- Если номеров несколько и они неизвестны, можно заблокировать дозвон всех номеров, не входящих в телефонную книгу (для бизнеса этот вариант не подходит).

- Рекомендуется в качестве дозвона не использовать прямой номер, а многоканальный, типа 2030, 5555 4947 и так далее.

- Также, рекомендуется устанавливать в начале дозвона, до соединения с оператором, проверку на ботов – голосовое сообщение с приветствием. Например: «Здравствуйте, вас приветствует компания «Пять рельсов», для получения справки жмите 1, для связи с оператором жмите 0».

100% защиту это не гарантирует, но дилетантов, что попытаются ставить палки в колеса, можно нейтрализовать.

К кому обращаться за помощью?

Если вы стали жертвой и с некой периодичностью поступают на ваш телефон звонки со сбросом и новым дозвоном, в правовом секторе вы не сможете сделать ничего.

Техподдержка вашего оператора ничего не сможет вам предложить, кроме так подключить платные услуги «Черный список» и «Определитель скрытых номеров», если номер звонившего скрыт. Но есть особенность: если номер зарегистрирован у другого оператора или находится в другом регионе, то определитель скрытых номеров его не раскроет.

Если же вы получаете голосовое сообщение с требованием выкупа или после серии звонков получили СМС с требованием денег, с этим можно идти в полицию и писать заявление. Такие действия расцениваются как вымогательство, шантаж и уголовно наказуемы.

Практика показывает, что ДДос атаки проводятся день, два, максимум неделю. Если своего хакеры не добились, то продолжать действия им затратно в плане финансов и есть определенные риски в плане безопасности, особенно если вы написали заявление и оперативная группа по горячим следам начала заниматься вопросом.

Юридический аспект

Статьи УК РФ про киберпреступность в данном случае применить не получится, а вот приурочить телефонных шантажистов можно к статье 163 УК РФ — ограничением свободы на срок до четырех лет со штрафом до 80 тысяч рублей.

Если же вашей жизни угрожали, то ДДос атака на телефон выльется злоумышленникам в статью 213 УК РФ о хулиганстве.

Если же СМС или других оповещений от мошенника не было, а в ночное время звонки не проходят, то ни по какой статье его привлечь не удастся. Максимум, что получат злоумышленники, если их обнаружат – административное наказание, то есть штраф, который пойдет в казну государства. Остается вытерпеть это в течение нескольких часов/дней, и нападки прекратятся.

В случае, когда при постоянных звонках у вас ухудшилось здоровье и из-за стресса вы попали в больницу, вы сможете рассчитывать на компенсацию. В противном случае нужно принять успокоительное или отвлечься на какие-либо другие личные или бизнес-дела.

Если же вы рассматриваете атаки на телефон как выход из сложившихся проблем, поверьте, есть множество вполне легальных способов их решения. Можно пойти к адвокату и, подписав условия неразглашения (у адвокатов за разглашение лишают лицензии), обратиться за помощью в решении проблемы, не нарушая грани правового поля.

Заключение

Спам-атака на телефон подразумевает постоянный дозвон с одного или нескольких номеров абоненту-жертве, с целью забить его канал (из-за малого лимита входящих звонков это сделать просто) или ввести в эмоционально негативное состояние. Если жертва не физлицо, а МСБ, то целью является нездоровая конкуренция или шантаж, и требование денег за прекращение блокирования номера для потенциальных клиентов.

Черная схема DDoS атака на телефон

![]()

HapkoMaH

Местный

В чем суть схемы:

Проведение ДДОС атаки на телефоны жертвы, чей бизнес полностью связан с приемом заказов по телефону. С последующей отменой атаки за выкуп. Т.е. ты блокируешь телефоны жертвы, он терпит убытки, пишешь ему, что для восстановления связи требуется перевести 30000р тебе, он переводит деньги, ты останавливаешь атаку.

Какие материалы нужны:

1. Сим-карты, оформленные на постороннего человека (Не Знакомые, не Родственники!). 3-5 для начала достаточно, любой сотовый оператор России

2. Телефон, самый дешёвый, новый, б/у, не важно, только у постороннего человека

3. Б/у ноутбук не мощный, для выхода в интернет, (Windows 7, оперативка 2Гб,встроенная видеокарта) не дороже 10000 рублей, желательно, чтобы жёсткий диск снимался очень легко. Ноутбук должен быть куплен у постороннего человека, не в коем случае не надо подключать его к интернету, Wi-Fi сети или USB модему, оформленному на себя или родственников, и лучше всего удалите драйвер Wi-Fi

4. USB модем с сим-картой, оформленный на постороннего человека

5. USB флешка 1гб

6. Карта Visa или Mastercard любого банка России (естественно на постороннего человека).

Самое важное!! Анонимность.

1. Выйти в интернет с этого ноута, скачать TOR браузер, запустить TOR и зарегистрировать зарубежную почту Gmail.com, Yahoo.com, Hotmail.com и т.д.

2. Приготовить качественные VPN, Socks. То есть в итоге должны на компьютере стоять SocksClient и Proxifier. Для работы запускаем VPN, Proxifier.

3. Скачиваем Mozilla, Отключаем в настройках сохранение истории, паролей, Куки, отправку статистики и т.д

TrueCrypt, сделать защищённую флешку, всё сохранять на флешке, soft, пароли.

Анализ и сбор данных о жертве:

Нужно искать жертву, прием заказов, которой зависит напрямую от телефона.

Расскажу только о тех организациях, с которыми работал сам. Твой заработок будет зависеть от города, в котором находится потенциальная жертва, чем крупнее город, тем выше прибыль, я выбирал Москву, Питер, Казань, Екатеринбург, Уфу:

Вечером в районе 21-22 ч заходим в Яндекс и набираем следующее:

Заказ такси в Москве. Ищем не крупную и не маленькую организацию

Заходим на сайт и смотрим, что нас интересует:

1) Счётчик посещений, сколько человек зашло на сайт за сутки

2) Сколько машин в парке.

3) Средняя стоимость одной поездки

4) Насколько крупное такси, есть ли филиалы в других городах

5) Смотрим в поиске, подаёт ли рекламу это Такси в Яндекс.Директе. Для этого заходим в Яндекс, выбираем регион Москва (например), набираем в поиске- Такси Москва, ниже появляется реклама Директа, щёлкаем на кнопку ««Все объявления»»

6) Записываем все телефоны выложенные на сайте.

Анализируем всю информацию и делаем примерный расчёт выручки данной организации за сутки. Записываем!

Пиццы/суши/эвакуаторы/прокат элитных авто. Записываем данные

Элитные проститутки, которые берут от 50тыс. рублей за ночь. Предварительно необходимо позвонить и узнать работает ли она на этой-следующей неделе, больше затрат

Ддос атака на телефон жертвы.

Выбрали жертву, заказываем ДДОС атаку(Телефонный флуд) на телефоны жертвы

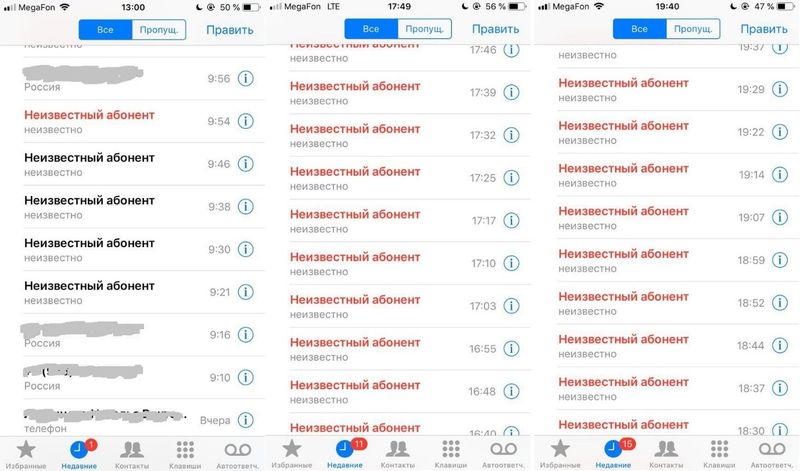

Как происходит ддос атака:

На телефон атакуемого абонента поступает звонок.

Как только абонент принимает вызов, следует мгновенный автоматический сброс и повторный набор. Если вызываемый абонент сбрасывает звонок или линия занята, то так же следует повторный вызов. Если абонент отключит телефон, то система все равно продолжит попытки дозвониться до него. И как только телефон снова будет включен звонки сразу же начинают поступать вновь.

Обрабатываемый таким образом телефон становится полностью бесполезным и шумным куском пластмассы на все время проведения атаки. Организации, успешная деятельность которых напрямую зависит от возможности клиентов связаться с ними, могут понести весьма значительный урон, как в финансовом плане, так и в отношении своей репутации.

Контакты ддосеров ищите сами. Я работал с этим человеком. vk.com/id431041082 (как говориться, дёшево и сердито)

Для начала рекомендую ДДОС атаку заказывать на обычные телефонные номера (сотовые и городские). А как только заработаете первые деньги, можно будет и на АТС.

При заказе блокировки, указываем все номера по приему заказов выбранной нами организации. Длительность блокировки в течении суток, только на проституках приходится флудить до 7 дней. Время начала блокировки назначаем с 10 утра до 10 утра по времени региона где находится жертва.

В итоге блокировки организация терпит суточный финансовый оборот, теряет новых и старых клиентов. В случае работы с такси и эвакуаторами, плюс к вышеперечисленному идет простой машин. Менять номера телефонов соответственно никто не будет, так-как они присутствуют во всех видах рекламы.

В процессе блокировки, обращение к органам или операторам телефонной связи, ни к чему не приведут — это проверенно мной в процессе работы.

После завершения атаки заводим новую электронную почту и пишем на e-mail следующий текст:

Здравствуйте. Во избежании дальнейших проблем со связью, просим в течении 3 часов перевести на карту VISA 30000 рублей. Телефоны заработают после перевода денег с карты. В противном случае ваши телефоны будут заблокированы на семь дней. Не будем тратить Ваше и наше время.

Дублируете это же сообщение и отправляете через форму обратной связи.

Дальше отправляете сообщение:

Во избежание дальнейших проблем со связью просим прочитать письмо на вашем email

Сумму указываете из расчета 10-30% от суточного денежного оборота организации. К примеру: Исходя от вашего приблизительного расчета при выборе организации. Оборот в сутки составляет 150 тысяч, указываете 30-40 тысяч. Наглеть тоже не стоит. А на проститутках можно навариваться ?

Дальше ждем…Спустя 3 часа, заходим в интернет-банк и смотрим сумму на балансе карты.

По статистике 3 из 5 жертвы сразу переводят деньги, 4-5-ый присылают после продолжения атаки на следующий день, в таком случае сумму увеличиваем на 5-20 тысяч, 5-ый может не прислать. На 5-го как правило забиваем (Куркуль с**а?)

Одели колпак, очки, кепку, усы, бороду (кто на что горазд) и в вечернее время, снимаем честно заработанные деньги.

Телефон, симки, жёсткий диск из ноутбука, карту всё ломаем и выкидываем!

ОБЯЗАТЕЛЬНО! Не надо скупиться, самое главное это ВАША БЕЗОПАСНОСТЬ!

Но обналичка картой-это самый опасный способ вывода денег, но не геморный.

Вообще как вариант, сделать яндекс карту или киви, при пополнении счёта, сразу перевести деньги в битки и там уже что душе угодно.

Как на нас сделали DDoS-атаку на телефон | Флуд телефона

Дело было вечером. Делать было нечего.

Все наверное сталкивались с рассылкой СПАМа во Вконтакте, да или просто по e-mail.

Так вот как-то раз наша команда решила послать таких мамкиных спамеров на три буквы)))

Это была плохая идея. . Ибо потом начался самый настоящий АД.

Не делайте так! Ибо нынче мамкины спамеры еще и мамкины хакеры и умеют делать DDoS-атаку на телефон или в народе “Флуд телефона”.

Что такое флуд телефона?

На Ваши рекламные телефоны начнут приходить звонки с разных номеров телефона. Число таких звонков может быть большим. Это поток не полезных звонков перегружающий Ваш номер телефона и называется “флуд” телефона.

Как такие атаки осуществляются?

Авторы таких атак используют специальные программы и|или оборудование. Подключаются они к не защищенным линиям организаций или к операторам связи, которые не умеют контролировать поведение своих клиентов.

На что раcсчитывают злоумышленники?

Если жертва использует обычную проводную телефонную связь и вносит номер телефона в черный список, звонки все равно будут занимать проводную линию. Телефон или АТС их будет отфильтровывать, но во время поступления звонка и фильтрации, линия все равно будет занята и быстро становится перегруженной. Телефон жертвы становится постоянно занят и звонки клиентов перестают поступать в компанию.

Классический сценарий атаки

Злоумышленник создает поток телефонных звонков с разными АОН. Каждый звонок занимает ресурс линии до тех пор пока не поднята трубка. Как только трубка поднимается, идет ожидание в 2-5 секунд и сброс соединения. Поток звонков может идти, круглосуточно.

Рекламные телефоны жертвы будут постоянно заняты для потенциальных и уже имеющихся клиентов. Это потеря прибыли, времени и плохая репутация.

Если жертва сменит номера телефона, это станет известно злоумышленнику, и звонки станут поступать на второй, если необходимо и на третий или десятый номер телефона.

Кроме того, при смене номера телефона, все усилия жертвы по рекламированию старого номера телефона, становятся напрасными.

Основная проблема в том, что у обычного номера ограничена пропускная способность и после 3-5 параллельных звонков номер становится занят и цель флудеров достигнута.

Как это выглядит

Ощущения не из приятных т.к. звонки идут не прекращаясь!

Предупрежден, значит вооружен

Как подготовиться к атаке

Ваша задача – не допустить серьезных потерь. Бороться с флудом трудно, но можно. Большинство флудеров рассчитывают нападение на обычный номер телефона и обычную АТС, которые имеют массу ограничений.

Но все не так, если используется IP телефония. У SIPNET нет ограничения на число линий, а поведение Вашего сервера, принимающего вызов, может быть непредсказуемо сложным.

Но, если на Вашей стороне нет собственного VoIP сервера, а используются только SIP телефоны, то нет оснований для оптимизма. Обычные SIP телефоны не обладают достаточным арсеналом возможностей для защиты.

Мы рекомендуем своим клиентам установить Asterisk, например FreePBX. А так-же подготовить его к отражению флуд атаки.

Чем нам поможет Asterisk?

При поступлении звонка на сервер, первый-же пакет сообщает какой номер Вам звонит. Этого достаточно, чтобы принять решение, что делать со звонком.

Если сервер примет решение отбить вызов, он немедленно (за доли секунды) отправит сообщение и ресурсы будут освобождены.

Для флуд атаки на сервер Asterisk злоумышленник должен прислать не 5-10 одновременных звонков, а несколько сотен одновременных вызовов. Такой поток вызовов выведет из строя сеть оператора связи через которого работает злоумышленник. Оператор связи злоумышленника сам прервет атаку, спасая свою сеть и услугу для других своих клиентов.

Какие вызовы нужно принимать?

Чаще всего, у компании есть список номеров телефонов заказчиков и контрагентов. Обычно, они хранятся в CRM системе. Если Вам звонит человек, номер которого Вам известен, то такой звонок можно сразу отправить нужному менеджеру. Это называется прямая (интеллектуальная) маршрутизация вызова. Для реализации такого сценария необходима интеграция CRM и VoIP АТС.

Такая возможность есть у большинства современных CRM. Например, у AmoCRM есть виджет интеграции. Нужно только его подключить и настроить. Обратитесь с вопросом об интеграции в службу поддержки своей CRM, наверняка у них есть готовая инструкция для интеграции с Asterisk. Если у Вас нет CRM, то можно проанализировать историю вызовов, которая хранится в базе данных FreePBX.

Какие вызовы можно отбить?

Если звонок не относится к зоне потенциальных клиентов Вашего бизнеса, то его можно сразу отклонить. Например Вы не доставляете пиццу в Тюмень, зачем Вам принимать звонок из Тюмени? Это можно сделать с помощью входящих маршрутов (Inbound Routes). Сократите возможности выбора АОН для атакующего злоумышленника.

Как найти список номеров телефонов региона РФ?

Есть база данных распределенной нумерации РФ. С помощью этой информации можно найти и все стационарные (ABC) и мобильные (DEF), диапазоны номеров любого региона РФ.

Настройка черного списка (Blacklist)

Если звонок принят и отбит менее чем через 10 секунд, то скорее всего это и есть звонок злоумышленника. Если подобное поведение повторяется несколько раз, то номер звонящего нужно занести в черный список и больше не отвечать на вызовы от такого номера в течении нескольких часов. Это самая сложная часть логики для отбивания флуд атаки. Автоматизировать добавление номеров в черный список, – опасно. Могут пострадать реальные клиенты. Анализировать статистический отчет, – может быть затруднительно при большом объеме звонков. Можно настроить уведомления от FreePBX об уникальных вызовах за 3 месяца и анализировать только номера из уведомлений.

Источники:

http://gerki.pw/threads/3956/

http://honeymarketing.ru/blog/poleznoe-i-interesnoe/kak-nas-za-ddosili/